Lerneinheit 2.2:

Die Phasen des Sicherheitsprozesses

Damit ein geregelter Sicherheitsprozess etabliert werden kann, muss die Leitungsebene ihn initiieren, Ziele und Rahmenbedingungen festlegen, eine Organisationsstruktur aufbauen und Ressourcen bereitstellen.

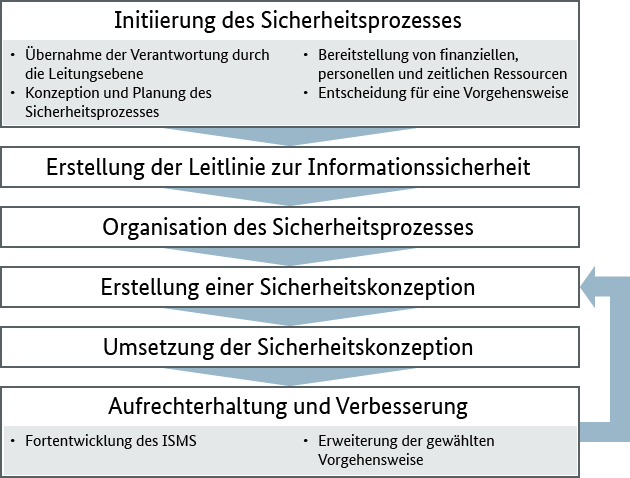

Im Einzelnen gliedert sich der Sicherheitsprozess in die nachfolgend dargestellten Phasen und Teilaktivitäten.

1. Initiierung, Erstellung einer Informationssicherheitsleitlinie und Aufbau einer Sicherheitsorganisation

Damit der Sicherheitsprozess den eigenen Erfordernissen entspricht, müssen zunächst die relevanten Rahmenbedingungen identifiziert und analysiert werden. Hierzu gehören etwa die Sicherheitsanforderungen, die Kunden stellen oder Behörden als Auflagen formulieren. Wenn es regulatorische Auflagen gibt, werden diese die Sicherheitsziele und die zu entwickelnden Konzepte stark beeinflussen. Wenn es bereits Initiativen in der Institution gibt, Informationssicherheit voranzutreiben, müssen diese ermittelt und bewertet werden, und sollten bereits technische oder organisatorische Maßnahmen umgesetzt sein, müssen diese in den neu zu gestalteten Prozess integriert werden.

Großen Einfluss auf den Sicherheitsprozess haben die Ziele, die sich mit ihm verbinden. Dabei werden aus den Zielen der Institution und den Rahmenbedingungen die Informationssicherheitsziele abgeleitet. Sie werden in der Leitlinie zur Informationssicherheit festgehalten und allen Mitarbeitern bekannt gemacht. Aus diesen Zielen leitet sich auch das angestrebte Sicherheitsniveau für die Geschäftsprozesse ab.

Um die erforderlichen Maßnahmen umzusetzen, ist der Aufbau einer Sicherheitsorganisation erforderlich und sind Verantwortlichkeiten zu schaffen. Weitere Ressourcen wie Räumlichkeiten, Budget und Zeit sind bereitzustellen.

Und letztlich ist Informationssicherheit nicht nur eine Aufgabe der Leitung und des Sicherheitsorganisationsteams, sondern alle Mitarbeiter sind hierfür in ihrem Wirkungsbereich verantwortlich. Ohne ihre Mitwirkung wird eine Institution ihre Sicherheitsziele verfehlen.

2. Erstellung eines Sicherheitskonzepts

Um die Sicherheitsziele zu erreichen, müssen in einem Konzept geeignete technische und organisatorische Maßnahmen festgelegt werden. Dies sind beispielsweise:

- Maßnahmen zur physischen Absicherung von Gebäuden und Räumlichkeiten,

- technische Vorkehrungen zur Absicherung der Schnittstellen eines Netzes und seiner Segmente,

- Regelungen zum Umgang mit klassifizierten Informationen,

- ein geeignetes Identitäts- und Berechtigungsmanagement,

- die Anwendung kryptographischer Maßnahmen,

- ausreichende Datensicherungsverfahren,

- Verfahren zur Erkennung und Abwehr von Schadsoftware.

In den folgenden Lektionen dieses Kurses wird die Sicherheitskonzeption gemäß IT-Grundschutz detailliert beschrieben.

3. Umsetzung des Konzepts

Im Sicherheitskonzept muss dargestellt werden, wie die Maßnahmen umzusetzen und zu überprüfen sind. Dies ist eine Vorgabe für die Bewertung durch die Leitungsebene.

4. Aufrechterhaltung und Verbesserung

Informationssicherheit ist kein zeitlich begrenztes Projekt, sondern ein Prozess, der kontinuierlich das Sicherheitskonzept an veränderte Anforderungen anpasst. Mit geeigneten Instrumenten, etwa Kennzahlen oder internen und externen Audits, muss regelmäßig geprüft werden, ob die Informationssicherheitsziele erreicht werden. Abweichungen müssen zur Behebung und Verbesserung führen.

- Kurz-URL:

- https://www.bsi.bund.de/dok/10990492