Lerneinheit 2.1:

Der Sicherheitsprozess

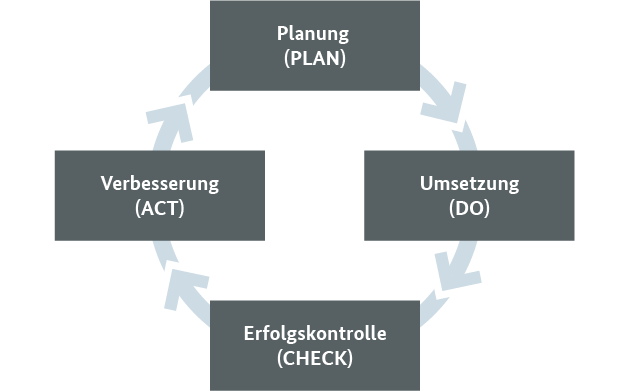

Informationssicherheit ist kein Zustand, der einmal erreicht wird und dann fortbesteht, sondern ein Prozess, der kontinuierlich angepasst werden muss. Geänderte Verfahren und Prozesse in einer Institution, der Wandel in den gesetzlichen Rahmenbedingungen, neue Technik, aber auch bislang unbekannte Schwachstellen und daraus erwachsende Gefährdungen stellen immer wieder neue Anforderungen, so dass die nachhaltige Angemessenheit und Wirksamkeit nicht automatisch gewährleistet sind. Der gesamte Sicherheitsprozess unterliegt daher einem Lebenszyklus, der sich in folgende Phasen gliedert:

- Plan – Planung von Sicherheitsmaßnahmen

- Do – Umsetzung der Maßnahmen,

- Check – Erfolgskontrolle, Überwachung der Zielerreichung,

- Act – Beseitigung von Defiziten, Verbesserung.

Dieser PDCA-Zyklus nach William Edwards Deming ist ein bewährter Bestandteil vieler Managementsysteme, etwa auch des Qualitäts- und Umweltmanagements.

Insbesondere die Erfolgskontrolle und die kontinuierliche Verbesserung gehören zu den wichtigsten Managementprinzipien im Sicherheitsprozess. Ohne regelmäßige Überprüfung ist die Wirksamkeit der organisatorischen und technischen Schutzmaßnahmen auf Dauer nicht sichergestellt.

Dokumentation ist kein Selbstzweck, eine gute Dokumentation trägt aber dazu bei, den Sicherheitsprozess und getroffene Entscheidungen nachvollziehbar zu gestalten und Missverständnisse zu vermeiden. Sie muss nicht in Papierform vorliegen. Eine elektronische Form hat den Vorteil, leicht aktualisierbar und bei Bedarf schnell verfügbar zu sein, wobei die Zugriffsrechte sorgfältig zu regeln sind.

Um Informationen angemessen schützen zu können, muss ihre Bedeutung für die Institution klar sein. Dies kann durch eine Informationsklassifizierung unterstützt werden, bei der Dokumente gemäß ihrer Vertraulichkeit klassifiziert werden und für deren Behandlung Regeln festgelegt sind, die dieser Klassifizierung entsprechen. Durch einen Klassifizierungsvermerk kann jeder Mitarbeiter unmittelbar erkennen, wie er mit den eingestuften Informationen umzugehen hat.

Weitere wichtige Hinweise über die Anforderungen an die Dokumentation sowie über die Gestaltung von Informationsflüssen und Meldewegen im Sicherheitsprozess finden Sie in Kapitel 5 des BSI-Standards 200-2: IT-Grundschutz-Methodik. Am Beginn dieses Kapitels ist auch ein Vorgehensmodell zur Informationsklassifizierung beschrieben.

- Kurz-URL:

- https://www.bsi.bund.de/dok/10990518