Top 10 Ransomware-Maßnahmen

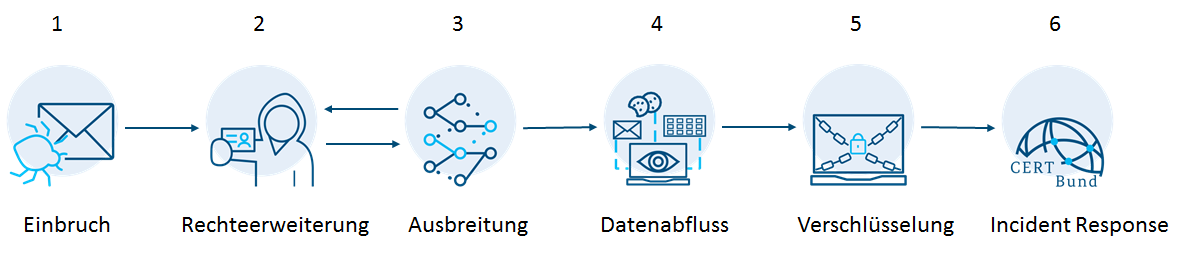

Ransomware Killchain

Maßnahmen gegen einen Ransomware-Angriff

1. Patches und Updates

Die Ausnutzung einer (in der Regel bereits vom Hersteller behobenen) Schwachstelle in einem Softwareprogramm gehört zu den drei häufigsten Einfallsvektoren von Ransomware-Gruppen.

Um generell vor Infektionen durch die Ausnutzung bereits behobener Sicherheitslücken geschützt zu sein, sollten Updates unverzüglich nach der Bereitstellung durch den jeweiligen Softwarehersteller auch in die IT-Systeme - idealerweise über zentrale Softwareverteilung - eingespielt werden. Updates, die Schwachstellen von hoher Kritikalität schließen und/oder sich auf besonders exponierte Software (z. B. Firewall Produkte, Webserver) beziehen, sollten prioisiert behandelt werden.

Wirkung in Phase: 1

2. Remote Zugänge

Häufig versuchen Angreifer Ransomware über kompromittierte Remote-Zugänge auf Systemen zu installieren. Daher sollten auch der Zugriff von Außen abgesichert werden. In der Regel sollten diese nur über VPNs, zusammen mit einer Zwei-Faktor-Authentisierung, genutzt werden

Wirkung in Phase: 1

3. E-Mails und Makros

Die Darstellung von E-Mails sollte als Textdarstellung (oft als "Nur-Text" bzw. "reiner Text" bezeichnet im Gegensatz zur Darstellung als "HTML-Mail") erfolgen. Ein weiterer sicherheitstechnischer Vorteil dieser Darstellung ist, dass Webadressen in der Textdarstellung nicht mehr verschleiert werden können (In einer HTML-E-Mail könnte ein Link mit der Bezeichnung "www.bsi.de" z. B. in Wahrheit auf die Adresse "www.schadsoftwaredownload.de" verweisen).

Ist das nicht möglich, sollte mindestens die Ausführung aktiver Inhalte bei Verwendung von HTML-Mails unterdrückt werden, damit schadhafte Skripte in der E-Mail nicht mehr ausgeführt werden können. Mitarbeitende sollten im Rahmen von Sensibilisierungsmaßnahmen praxisnah über die Risiken im Umgang mit Mails geschult werden. Das gilt besonders für Mitarbeitende aus Unternehmensbereichen, die ein hohes Aufkommen an externer Mailkommunikation (z. B. Personalgewinnung) zu bewältigen haben.

Folgende Einstellung sollten für den Umgang mit MS-Office-Dokumenten-Makros (MIME/HTML-Kodierung betrachten) auf dem Client konfiguriert werden:

- JS/VBS: automatisches Ausführen bei Doppelklick verhindern

- Makros im Client (per Gruppenrichtlinie) deaktivieren

- Vertrauenswürdige Orte für Makros im AD konfigurieren

- Signierte Makros verwenden

Wirkung in Phase: 1

4. Ausführen von Programmen

Ein Großteil aller Infektionen könnte verhindert werden, wenn die Ausführung unerwünschter Software grundsätzlich verhindert wird. Dazu existieren eine ganze Reihe an Maßnahmen. Die wichtigste dabei ist das sogenannte "Application Whitelisting". Diese lässt eine Ausführung nur von freigegeben Programmen zu. Da die Verwaltung solcher Whitelists sehr aufwendig ist, kann stattdessen auch in einem ersten Schritt nur ein "Application Directory Whitelisting" eingesetzt werden.

Mindestens sollte die Ausführung von Programmen (per Gruppenrichtlinie) nur aus nicht durch den Benutzer beschreibbaren Verzeichnissen (Execution Directory Whitelisting) erfolgen können, was eine effektive Maßnahme zum Schutz vor der initialen Infektion darstellt.

Wirkung in Phase: 1

5. Virenschutz

Neue Versionen von Schadsoftware werden nur selten sofort über lokale AV-Signaturen erkannt. Die meisten Infektionen mit neuen Varianten von Ransomware werden durch die Intrusion Prevention (IPS)-Module und Cloud-Dienste der AV-Software erkannt. Daher sollten bei Antivirensoftware diese Module genutzt werden.

Wirkung in Phase: 1

6. Administrator Accounts

Grundsätzlich sollten mit privilegierten Accounts nur Administratorentätigkeiten durchgeführt werden. Es sollten mit diesen Accounts keine E-Mails gelesen und nicht im Internet gesurft werden. Dafür benötigen Administratoren normale Nutzerkonten. Dies sollte technisch durchgesetzt werden. Ein solches privilegiertes Konto sollte immer über eine Zwei-Faktor-Authentisierung geschützt werden. Für die Administration von Clients sollten keine Domänen-Administrationskonten verwendet werden.

Wirkung in Phase: 2

7. Netzwerk segmentieren

Eine saubere Netzsegmentierung hilf Schäden zu begrenzen, da die Ransomware damit nur die Systeme in unmittelbarer Nachbarschaft erreichen kann. Hierbei ist insbesondere auch die sichere Verwendung von Administrator Accounts (siehe vorhergehende Maßnahme) notwendig , da ansonsten ein zentraler Bestandteil des Sicherheitskonzepts untergraben wird.

Wirkung in Phase: 3

8. Backups, Datensicherungskonzept und zentrale Datenhaltung

Ein Backup ist die wichtigste präventive Maßnahme, mit der im Falle eines Ransomware-Vorfalls die Verfügbarkeit der Daten gewährleistet werden kann. Die Daten müssen in einem Offline-Backup gesichert werden. Diese Backups werden nach dem Backupvorgang von den anderen Systemen des IT-Netzes getrennt und sind daher vor Angriffen und Verschlüsselung geschützt.

Zu einem Backup gehört auch immer die Planung und Vorbereitung des Wiederanlaufs und der Rücksicherung der Daten. Diese Planungen sollten auch einem Praxistest unterzogen werden, um Komplikationen und Herausforderungen in der Rücksicherung bereits vor einem Ernstfall zu erkennen. Dabei sollte auch auf die Möglichkeit geachtet werden, die Prozessverfügbarkeit bei einem Verlust der Daten wiederherstellen zu können.

Ein zentrales Backup setzt ebenfalls voraus, dass die Nutzer entsprechend ihre Daten zentral ablegen. Netzlaufwerke bieten als Vorteil, dass Zugriffsrechte auf Need-to-know Basis vergeben werden können. Auch ist es möglich, diese nachträglich zu verändern. So können zum Beispiel den Nutzern die Schreibrechte auf archivierte alte Projektdaten entzogen werden. Dadurch bleiben die Daten noch im Zugriff, eine Verschlüsselung durch eine Ransomware mit Rechten eines Nutzers wäre aber nicht mehr möglich.

Wirkung in Phase: 5

9. Härtung des Active Directories (AD)

Nach der initialen Kompromittierung ist das Ziel der Täter häufig der zentrale Authentisierungs- und Autorisierungsdienst, um mit erweiterten Rechten auf Clients und Server innerhalb der Domäne zugreifen zu können und die Ransomware zentral zu verteilen.

Um die Kompromittierung des Active Directorys zu erschweren, sollten - neben den bereits erwähnten Punkten - weitere (Basis)Maßnahmen umgesetzt werden. Orientierung bietet hier auch der IT-Grundschutzbaustein APP2.2 Active Directory Domain Services.

Wirkung in Phase: 3

10. Notfallplan

Für das Worst-Case Szenario (alle Systeme im Netzwerk sind verschlüsselt und ein Erpressungsschreiben liegt vor) sollte eine Notfallplanung existieren und die Prozesse zur Reaktion und Wiederherstellung geschäftskritischer Systeme in regelmäßigen Abständen geübt werden. Insbesondere müssen vorab die geschäftskritischen Systeme identifiziert werden und alternative Kommunikationsmöglichkeiten (außerhalb des kompromittierten Netzwerks) vorbereitet sein. Wichtige Telefonnummern und Ansprechpartner sollten offline (Papier) vorgehalten werden.

Wirkung in Phase: 6