Technische Leitlinie Sichere TK-Anlagen BSI TL-02103

Technische Leitlinie für organisationsinterne Telekommunikationssysteme mit erhöhtem Schutzbedarf

"BSI TL-02103 - Version 2.0"

Die BSI TL-02103 wurde zum 5. März 2025 abgelöst durch das Kompendium für organisationsinterne Telekommunikationssysteme. Diese Seite dient lediglich als temporäres Archiv.

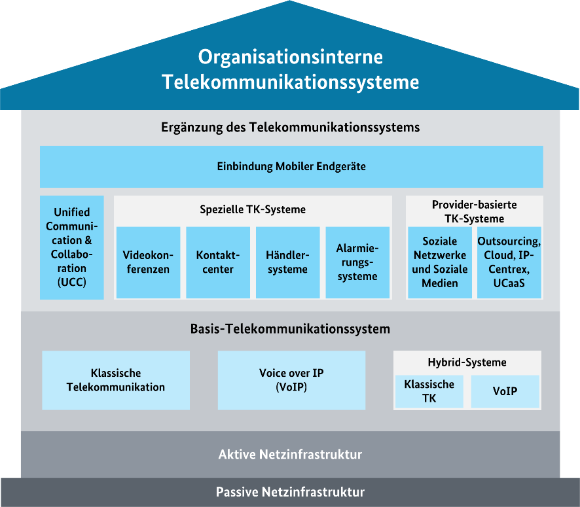

Die Leistungsfähigkeit und damit auch die Komplexität von Telekommunikationslösungen ist in den letzten Jahren signifikant gestiegen. Hatte man es bis vor Kurzem fast ausschließlich mit Systemen auf Basis des Integrated Services Digital Network (ISDN) zu tun, haben sich in sehr kurzer Zeit neue Technologien mit neuen Komponenten flächendeckend durchgesetzt. Aktuelle Lösungen für die Telekommunikation (TK) beinhalten im Wesentlichen eine Auswahl der folgenden TK-Technologien:

- Zentralsysteme, realisiert mit einer klassischen ISDN- oder Voice-over-IP-Anlage (VoIP) oder einer Kombination aus beiden (Hybrid-Anlage)

- Kommunikationsdienste auf Basis von Unified Communications and Collaborations (UCC)

- Videokonferenzsysteme

- Dienste und Komponenten für Kontaktcenter und Händlersysteme

- Alarmierungssysteme

- Soziale Netzwerke und Soziale Medien (SNM)

- Cloud Computing

- Integration mobiler Endgeräte

Die Realisierung einer Telekommunikationslösung erfolgt dann auf Basis des jeweiligen Zentralsystems sowie der Verknüpfung von Netzwerkkomponenten, Server-Infrastrukturen, Virtualisierungsplattformen und Anwendungen, welche über eine Vielzahl von unterschiedlichen Schnittstellen miteinander verbunden sind. Als Endgeräte werden neben den stationären Telefonen auch eine breite Palette mobiler Endgeräte, insbesondere Smartphones und Tablets, integriert.

Teil 1: Darstellung und Bewertung der Sicherheitsmechanismen

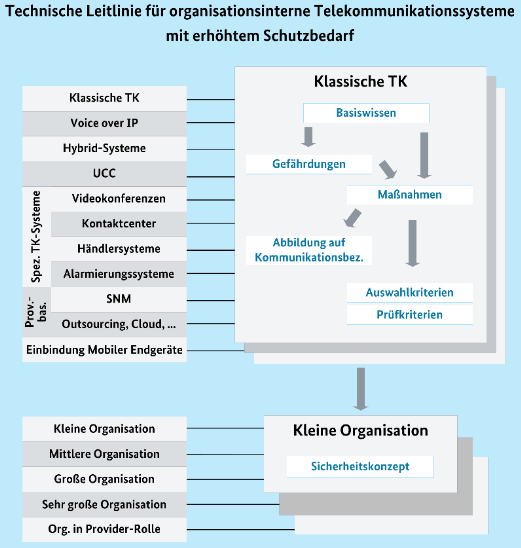

Das Basiswissen der oben genannten Technologien wird dem Anwender der Technischen Leitlinie zur Verfügung gestellt, soweit dies als Grundlage zum Verständnis der Gefährdungen oder Maßnahmen erforderlich ist.

Die Teilsysteme und Schnittstellen einer Telekommunikationslösung sind den unterschiedlichsten Gefährdungen ausgesetzt. Zu ihrer Absicherung ist es notwendig, die Gesamtheit aller Teilsysteme und deren Schnittstellen zu betrachten. Die vorliegende Technische Leitlinie analysiert aus diesem Grund nicht nur isoliert die Gefährdungen der genannten Teilsysteme, sondern auch die Schwachstellen, die sich beim Zusammenwirken der vielfältigen Technologien ergeben.

Aus der Gesamtanalyse der auf die TK-Technologien einwirkenden Gefährdungen wurde ein umfassender Maßnahmenkatalog erarbeitet. Dieser ergänzt die IT-Grundschutz-Kataloge um die Anteile, welche notwendig sind, um die entsprechende TK-Technologie bei erhöhtem Schutzbedarf angemessen zu schützen. Dieser Maßnahmenkatalog umfasst sowohl technische als auch organisatorische Handlungsempfehlungen.

TLSTK II - Teil 1 – Basiswissen, Gefährdungen und Maßnahmen

Teil 2: Darstellung von repräsentativen Beispielszenarien

Die Analyse der individuellen TK-Lösung sowie die sich daraus ergebende Auswahl der umzusetzenden Maßnahmen müssen durch den Planer in einem Sicherheitskonzept festgelegt und dokumentiert werden. Hierbei sind neben den eingesetzten TK-Technologien auch die Größe und der Aufbau der Organisation zu berücksichtigen. Die Technische Leitlinie unterstützt die Planung bei dieser Maßnahmenauswahl durch die Bereitstellung von repräsentativen Beispielszenarien mit musterhaftem Sicherheitskonzept für die unterschiedlichen Ausprägungen einer Organisation (Größe und Aufbau).

TLSTK II - Teil 2 – Sicherheitskonzepte für repräsentative Beispielszenarien

Teil 3: Beschaffungsleitfaden

Für die konkrete Beschaffung einer so geplanten TK-Lösung stellt die vorliegende Technische Leitlinie einen Beschaffungsleitfaden gemäß UfAB V (Unterlage für die Ausschreibung und Bewertung von IT- Leistungen, Version 5) bereit, in dem alle wesentlichen Sicherheitsanforderungen gelistet sind. Dieser Anforderungskatalog kann im Rahmen einer Ausschreibung genutzt werden, um eine technische Bewertung der Sicherheitseigenschaften der angebotenen Lösungen durchführen zu können. Damit die Bewertung der Angebote auch verifiziert werden kann, sind für die Anforderungen konkrete Prüfkriterien aufgeführt. So wird sichergestellt, dass die in der TK-Lösung eingesetzten Komponenten auch tatsächlich die notwendigen Voraussetzungen für einen erhöhten Schutzbedarf erfüllen.

TLSTK II - Teil 3 – Beschaffungsleitfaden

Als Anwender der Technischen Leitlinie werden Entscheider, Planer, Beschaffer, Betreiber, Administratoren, Auditoren und auch die Endnutzer von Telekommunikationslösungen adressiert. Jedoch sind nicht alle Detailausführungen für jede Lesergruppe gleich relevant:

- Grundsätzlich sind für eine bestimmte Lesergruppe nur die Technologien relevant, die in der jeweiligen Organisation genutzt werden.

- Weiterhin sind für den Leser bei der Zusammenstellung der zu betrachtenden Leitlinienanteile nur die Aspekte des jeweils abzusichernden Lebenszyklus (Planung, Beschaffung usw.) interessant.

- Die Kapitel zur Beschreibung der technischen Grundlagen dienen dazu, ein einheitliches Basiswissen zum Verständnis der behandelten Technologien unabhängig vom Vorwissen des jeweiligen Lesers herzustellen.

Die folgende Tabelle gibt einen Überblick über die Teile und Kapitel der Technischen Leitlinie, die für die unterschiedlichen Anwender bevorzugt relevant sind.

| Lesergruppe | Relevante Abschnitte der Technischen Leitlinie |

|---|---|

| Nicht-technische Entscheider | Teil 1: Kapitel "Kurzfassung des Gesamtdokuments" |

| Technische Entscheider | Teil 1: Kapitel "TK-Systeme und Technologien im Überblick" Teil 1: Je individuell eingesetzter Technik: Kapitel "Zusammenfassung" |

IT-Planer, IT-Architekt, IT-Sicherheitsverantwortlicher | Teil 1: Je individuell eingesetzter Technik: Kapitel "Basiswissen, Gefährdungen und Maßnahmen" Teil 2: Alle Kapitel Teil 3: Je individuell eingesetzter Technik: Auswahl- und Prüfkriterien |

| Technischer Beschaffer | Teil 1: Kapitel "TK-Systeme und Technologien im Überblick" Teil 1: Je individuell eingesetzter Technik: Kapitel "Zusammenfassung" Teil 3: Je individuell eingesetzter Technik: Auswahl- und Prüfkriterien |

| Administrator, Betreiber | Teil 1: Je individuell eingesetzter Technik: Kapitel "Basiswissen, Gefährdungen und Maßnahmen" |

| Auditor | Teil 1: Je individuell eingesetzter Technik: Kapitel "Basiswissen, Gefährdungen und Maßnahmen" Teil 2: Alle Kapitel Teil 3: Je individuell eingesetzter Technik: Auswahl- und Prüfkriterien |

Durch die Bereitstellung der oben genannten Instrumente unterstützt die vorliegende Technische Leitlinie den jeweiligen Anwender bei der Absicherung aktueller TK-Lösungen in Bereichen mit erhöhtem Schutzbedarf über den gesamten Lebenszyklus von der Planung bis zum Rückbau.