BSI veröffentlicht Studie zu Laser-Fault-Angriff auf XMSS

Datum 05.03.2024

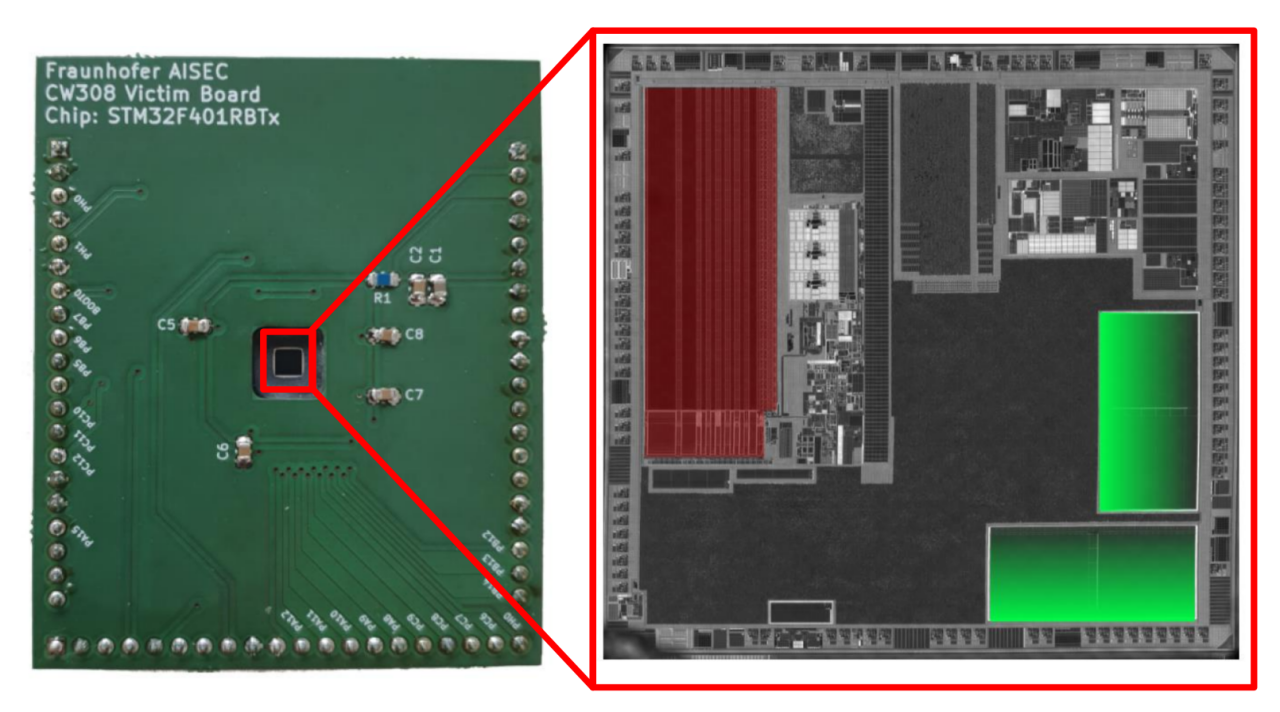

Das Fraunhofer-Institut AISEC hat im Auftrag des Bundesamts für Sicherheit in der Informationstechnik (BSI) die Studie „Laser Fault Injection Attack on the eXtended Merkle Signature Scheme (XMSS)“ erstellt. Diese Studie beschreibt einen neuartigen Laser-Fehlerangriff auf das Winternitz One-Time Signature (WOTS) Verfahren, welches unter anderem in XMSS verwendet wird. Die Veröffentlichung skizziert die Vorbereitung und Durchführung des Angriffs auf einem Standard-Mikrocontroller sowie die Schwierigkeiten, die der Angreifer dabei überwinden muss. Zusätzlich wird eine leicht zu implementierende Gegenmaßnahme vorgestellt, die den Aufwand für Angreifer deutlich erhöht. Das Ziel der Studie ist, Produktentwickler und Hersteller für die vorhandenen Risiken zu sensibilisieren. Gleichzeitig sollen Möglichkeiten zur Absicherung von Produkten aufgezeigt und die Gegenmaßnahme einem breiten Publikum zur Verfügung gestellt werden.

Seit Bedarf an Post-Quanten-Kryptographie aufgekommen ist, die Angriffen durch Quantencomputern standhalten kann, ist das Interesse an hashbasierten Signaturen (HBS) stark gewachsen. Insbesondere zustandsbehaftete HBS werden seit ihrer Standardisierung in vielen Produkten eingesetzt, wobei das Spektrum von eingebetteten Systemen bis zu Servern reicht.

In der Praxis werden zustandsbehaftete HBS hauptsächlich dazu verwendet, die Integrität und Authentizität von Daten zu verifizieren, die keinen häufigen Änderungen unterliegen, wie z.B. die Firmware von eingebetteten Systemen. Die Verifizierung wird während eines Secure Boot- oder Firmware Update-Prozesses durchgeführt. Sicherheitsforscher haben bereits einige hard- und softwarebasierte Optimierungen für diese Einsatzzwecke untersucht und Hersteller entsprechende Produkte entwickelt.

Aufgrund ihrer Mobilität sind eingebettete Systeme nicht nur Angriffen mit Quantencomputern ausgesetzt. Es können außerdem spezielle Angriffe durchgeführt werden, die nicht auf Schwachstellen in der Software zielen, sondern Eigenschaften der Hardware selbst ausnutzen. Solche Hardware-Angriffe umfassen unter anderem Seitenkanal- und Fehlerinjektions-Angriffe.

In dieser Studie wird ein Laser-Fehlerinjektions-Angriff auf das WOTS-Verfahren praktisch durchgeführt. Der Angriff kann auf verschiedene HBS Systeme angewendet werden, z.B. LMS, XMSS und SPHINCS+.